Acquistati frequentemente insieme …

Descrizione

YubiHSM 2 è una soluzione hardware rivoluzionaria per proteggere le chiavi radice dell’autorità di certificazione dalla copia da parte di aggressori, malware e utenti malintenzionati. Offre una sicurezza superiore a costi contenuti e una facile implementazione che lo rende accessibile a tutte le organizzazioni. Offre un livello più elevato di sicurezza per la generazione, l’archiviazione e la gestione delle chiavi digitali crittografiche per le organizzazioni che eseguono Microsoft Active Directory Certificate Services.

Le funzionalità di YubiHSM 2 sono accessibili integrandosi con un toolkit di sviluppo software (SDK) open source e completo per un’ampia gamma di applicazioni open source e commerciali. Il caso d’uso più comune è la generazione e la verifica della firma digitale basata su hardware. Altri casi d’uso emergenti come la protezione degli scambi di criptovalute e dei gateway IoT sono solo alcuni esempi di come l’HSM più piccolo al mondo possa proteggere le infrastrutture moderne.

YubiHSM 2 protegge le chiavi crittografiche durante l’intero ciclo di vita dalla generazione sicura delle chiavi, all’attestazione, all’archiviazione sicura delle chiavi, alla distribuzione sicura delle chiavi, al backup sicuro delle chiavi fino alla distruzione sicura delle chiavi, se necessario. Supporto screen reader abilitato.

Benefici

Soluzione HSM conveniente

Facile implementazione

Archiviazione e operazioni sicure delle chiavi

Migliora la protezione per le chiavi crittografiche

YubiHSM 2 offre un’opzione convincente per la generazione, l’archiviazione e la gestione sicure delle chiavi. La protezione delle chiavi viene eseguita nell’hardware sicuro su chip, isolato dalle operazioni sul server. I casi d’uso più comuni riguardano la protezione della chiave privata delle autorità di certificazione (CA). Le funzionalità di YubiHSM 2 includono: generazione, scrittura, firma, decrittografia, hash e chiavi di wrapping.

Integrazione rapida con la sicurezza avanzata basata su hardware

YubiHSM 2 può essere utilizzato come toolbox crittografico completo per operazioni a basso volume in combinazione con un vasto set di applicazioni open source e commerciali che coprono molti prodotti e servizi diversi. Il caso d’uso più comune riguarda l’elaborazione basata su hardware su chip per la generazione e la verifica della firma. YubiHSM 2 supporta lo standard industriale PKCS#11.

Proteggi i servizi certificati Microsoft Active Directory

YubiHSM 2 può fornire chiavi hardware per la tua implementazione PKI basata su Microsoft. La distribuzione di YubiHSM 2 ai servizi di certificazione di Microsoft Active Directory non solo protegge le chiavi radice della CA, ma protegge anche tutti i servizi di firma e verifica utilizzando la chiave privata.

Scambi sicuri di criptovaluta

Con la crescita esplosiva del mercato delle criptovalute arriva anche un volume elevato di risorse che necessitano di protezione per mitigare i rischi per la sicurezza emergenti. YubiHSM 2 consente alle organizzazioni di proteggere fortemente le chiavi crittografiche e mantenere al sicuro le informazioni finanziarie sensibili.

Proteggi gli ambienti Internet of Things (IoT)

L’Internet delle cose (IoT) è un’area in rapida espansione in cui i sistemi operano spesso in ambienti ostili. Ciò rende la protezione delle chiavi crittografiche ancora più importante in quanto le organizzazioni devono proteggere le informazioni sensibili. Le chiavi crittografiche vengono utilizzate in numerose applicazioni IoT, con una sicurezza insufficiente. Gli sviluppatori che creano applicazioni IoT possono abilitare rapidamente il supporto per YubiHSM 2 per proteggere le chiavi crittografiche e impedire che gli ambienti IoT critici cadano vittime di acquisizioni ostili

Vedi anche: YubiKey FIPS, YubiKey 5C NFC, Security Key NFC, perché Yubico

Vedi anche: YubiKey FIPS, YubiKey 5C NFC, Security Key NFC, γιατί Yubico

Funzionalità chiave

FIPS 140-2

YubiKey HSM 2 FIPS è convalidato FIPS 140-2 (Livello 3) e soddisfa il più alto livello di garanzia dell’autenticatore 3 (AAL3) della guida NIST SP800-63B.

Salvataggio e funzioni sicure delle chiavi

Genera, importa e salva le chiavi, di seguito esegui tutte le funzioni crittografiche sull’hardware HSM per prevenire il furto di chiavi inattive o in uso. Questo protegge dagli attacchi contro il server, come exploit zero-day o malware, nonché dal furto fisico del server o dell’hard disk.

Ampie capacità crittografiche

YubiHSM 2 supporta funzioni di hashing, wrapping delle chiavi, firma asimmetrica e decrittografia, inclusa la firma complessa tramite ed25519. L’attestazione è supportata anche per le coppie di chiavi asimmetriche generate nel dispositivo.

Sessione sicura tra HSM e applicazione

L’integrità e la riservatezza dei comandi e dei dati in transito tra l’HSM e le applicazioni sono protette tramite l’uso di certificazione di integrità reciproca e un canale riservato.

Sessione sicura tra HSM e applicazione

L’integrità e la riservatezza dei comandi e dei dati in transito tra l’HSM e le applicazioni sono protette tramite l’uso di certificazione di integrità reciproca e un canale riservato

Controlli di accesso basati sui ruoli per la gestione e l’utilizzo delle chiavi

Tutte le chiavi crittografiche e altri oggetti nell’HSM appartengono a uno o più domini di sicurezza. I diritti di accesso vengono assegnati per ogni chiave di autenticazione al momento della generazione il che consente l’esecuzione di una specifica somma di funzioni di crittografia o gestione per dominio di sicurezza. Gli amministratori assegnano le autorizzazioni alle chiavi di autenticazione in base al caso d’uso, ad esempio un’applicazione di monitoraggio degli eventi che richiede la capacità di leggere tutti i registri di controllo nell’HSM o un’Autorità di Registrazione che deve emettere (firmare) certificati digitali dell’utente finale o un dominio di amministrazione della sicurezza che deve generare ed eliminare le chiavi di crittografia.

16 connessioni simultanee

Più applicazioni possono stabilire sessioni con un YubiHSM per eseguire operazioni crittografiche. Le sessioni possono essere terminate automaticamente dopo inattività o essere di lunga durata per migliorare le prestazioni eliminando il tempo di creazione della sessione.

Rete condivisa

Per aumentare la flessibilità delle applicazioni, YubiHSM 2 può essere reso disponibile per l’utilizzo in rete da parte di applicazioni su altri server. Questo può essere particolarmente vantaggioso su un server fisico che ospita molte macchine virtuali.

Gestione remota

Gestisci facilmente da remoto più YubiHSM sviluppati per l’intera azienda: elimina la complessità del personale di guardia e i costi di viaggio.

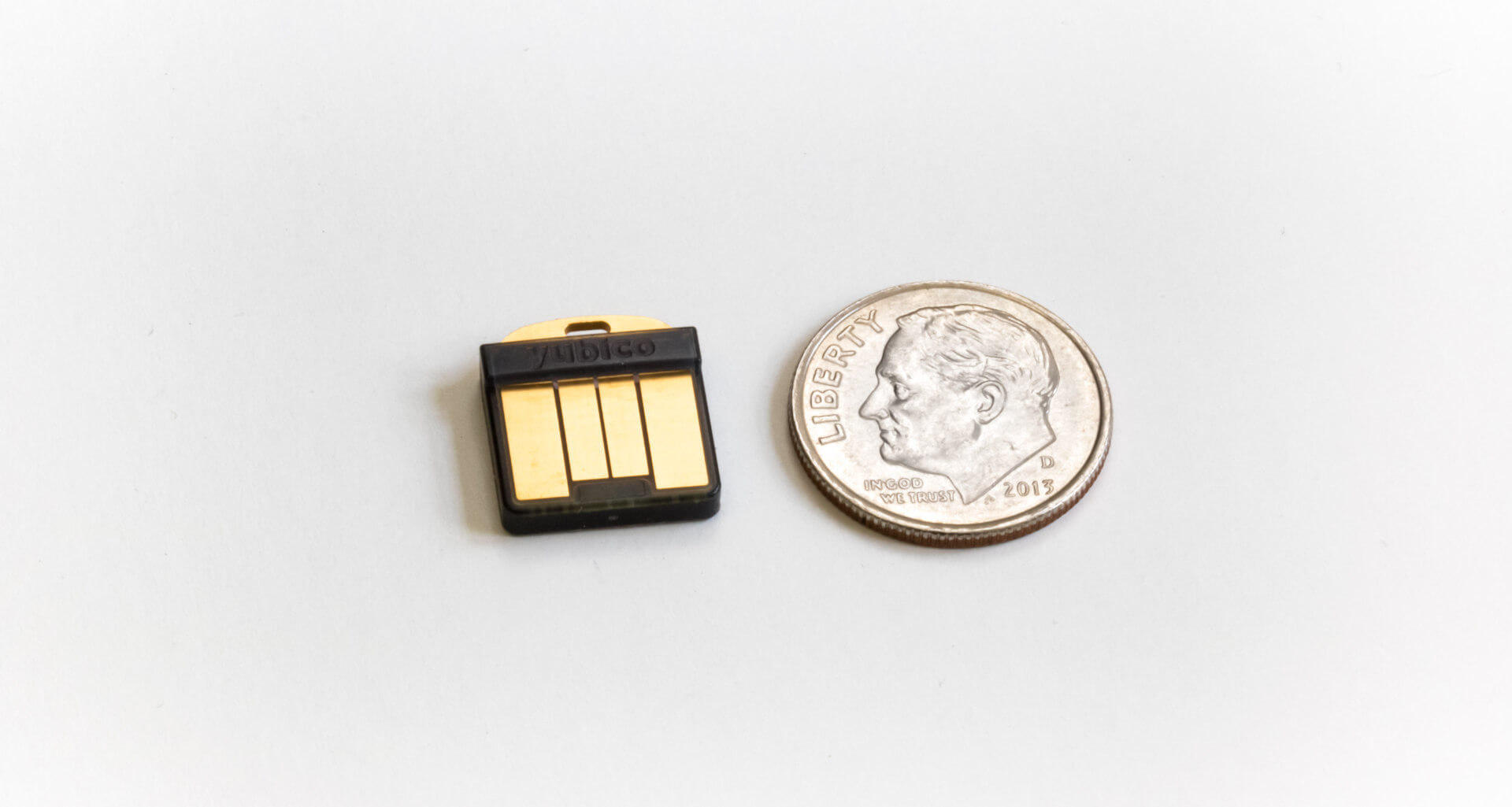

Tecnologia “Nano” per un utilizzo a basso consumo

La tecnologia “Nano” di Yubico consente di inserire completamente l’HSM in una porta USB-A, quindi essere completamente nascosto, senza parti esterne che sporgono dalla parte posteriore o anteriore del server. Utilizza una potenza minima, fino a 30 mA, per risparmiare sui costi nel budget energetico.

Chiave di protezione ad approvazione multipla (M of N) per Backup e Ripristino

Il backup e l’applicazione delle chiavi crittografiche su più HSM è una componente fondamentale di un’architettura di sicurezza aziendale, ma esiste un rischio nel consentire a una persona di disporre di questa facoltà. YubiHSM supporta l’impostazione di regole ad approvazione multipla, M of N, sulla chiave di wrapping utilizzata per estrarre le chiavi per il backup o il trasferimento, quindi molti amministratori richiedono l’importazione e la decrittografia di una chiave da utilizzare in HSM aggiuntivi. Ad esempio, in un’azienda, la chiave privata della Active Directory root CA potrebbe essere la chiave wrapping per 7 amministratori (N = 7) e almeno 4 di essi (M = 4) devono inserire e decrittografare la chiave per il nuovo HSM.

Interfacce tramite YubiHSM KSP, PKCS # 11 e librerie native

Le applicazioni abilitate alla crittografia possono sfruttare YubiHSM tramite il centro Yubico Key Storage Center (KSP) per Microsoft CNG o lo standard industriale PKCS # 11. Le librerie native sono disponibili anche su Windows, Linux e macOS per consentire un’interazione più diretta con le funzionalità del dispositivo .

Registrazione eventi

YubiHSM salva internamente un registro di tutti gli eventi delle operazioni di gestione e crittografia che si verificano sul dispositivo e questo registro può essere esportato per il monitoraggio e la reportistica. Ogni evento (riga) nel file di registro è bloccato con la riga precedente e firmato in modo che sia possibile determinare se eventuali eventi vengono modificati o eliminati.

Supporto USB diretto

La YubiHSM 2 può “parlare” direttamente a livello USB senza la necessità di un meccanismo HTTP intermedio. Ciò fornisce un’esperienza migliorata per gli sviluppatori che sviluppano soluzioni per ambienti virtuali

Specifiche

| Linux | CentOS 7 Debian 8 Debian 9 Debian 10 Fedora 28 Fedora 30 Fedora 31 Ubuntu 1404 Ubuntu 1604 Ubuntu 1804 Ubuntu 1810 Ubuntu 1904 Ubuntu 1910 |

| Windows | Windows 10 Windows Server 2012 Windows Server 2016 Windows Server 2019 |

| macOS | 10.12 Sierra 10.13 High Sierra 10.14 Mojave |

| Cryptographic interfaces (APIs) | Microsoft CNG (KSP) PKCS#11 (Windows, Linux, macOS) Native YubiHSM Core Libraries (C, python) |

| Cryptographic capabilities | Hashing: SHA-1, SHA-256, SHA-384, SHA-512 |

| RSA | 2048, 3072, and 4096 bit keys Signing using PKCS#1v1.5 and PSS Decryption using PKCS#1v1.5 and OAEP |

| Elliptic Curve Cryptography (ECC) | – Curves: secp224r1, secp256r1, secp256k1, secp384r1, secp521r, bp256r1, bp384r1, bp512r1, curve25519 – Signing: ECDSA (all except curve25519), EdDSA (curve25519 only) – Decryption: ECDH (all except curve25519) |

| Key wrap | Import and export using NIST AES-CCM Wrap at 128, 196, and 256 bits |

| Random numbers | On-chip True Random Number Generator (TRNG) used to seed NIST SP 800-90 AES 256 CTR_DRBG |

| Attestation | Asymmetric key pairs generated on-device may be attested using a factory certified attestation key and certificate, or using your own key and certificate imported into the HSM |

| Performance | RSA-2048-PKCS1-SHA256: ~139ms avg RSA-3072-PKCS1-SHA384: ~504ms avg RSA-4096-PKCS1-SHA512: ~852ms avg ECDSA-P256-SHA256: ~73ms avg ECDSA-P384-SHA384: ~120ms avg ECDSA-P521-SHA512: ~210ms avg EdDSA-25519-32Bytes: ~105ms avg EdDSA-25519-64Bytes: ~121ms avg EdDSA-25519-128Bytes: ~137ms avg EdDSA-25519-256Bytes: ~168ms avg EdDSA-25519-512Bytes: ~229ms avg EdDSA-25519-1024Bytes: ~353ms avg AES-(128|192|256)-CCM-Wrap: ~10ms avg HMAC-SHA-(1|256): ~4ms avg HMAC-SHA-(384|512): ~243ms avg |

| Storage capacity | – All data stored as objects. 256 object slots, 128KB (base 10) max total – Stores up to 127 rsa2048, 93 rsa3072, 68 rsa4096 or 255 of any elliptic curve type, assuming only one authentication key is present – Object types: Authentication keys (used to establish sessions); asymmetric private keys; opaque binary data objects, e.g. x509 certs; wrap keys; HMAC keys |

| Management | – Mutual authentication and secure channel between applications and HSM – M of N unwrap key restore via YubiHSM Setup Tool |

| Software Development Kit | – YubiHSM Core Library (libyubihsm) for C, Python – YubiHSM Shell (Configuration CLI) – PKCS#11 Module – YubiKey Key Storage Provider (KSP) for use with Microsoft – YubiHSM Connector – YubiHSM Setup Tool – Documentation and code examples |

| Physical characteristics | Form factor: ‘nano’ designed for confined spaces such as internal USB ports in servers Dimensions: 12mm x 13mm x 3.1mm Weight: 1 gram Current requirements 20mA avg, 30mA max USB-A plug connector |

| Safety and environmental compliance | FCC CE WEEE ROHS |

| Host interface | Universal Serial Bus (USB) 1.x Full Speed (12Mbit/s) Peripheral with bulk interface |

Spedizione

Spediamo solo tramite DHL Express con consegna in 24 ore.